Filtruj według kategorii:

Krajowy Fundusz Szkoleniowy 2024 r – do startu gotowi!

Z początkiem Nowego Roku rusza nabór wniosków o dofinansowanie z Krajowego Funduszu Szkoleniowego.

Chcesz zdobyć dotację na szkolenia techniczne dla Twoich pracowników – nie zwlekaj i już dziś sprawdź w Powiatowym Urzędzie Pracy termin naboru w Twoim regionie.

W tym roku pula środków wynosi prawie 300 milionów złotych, a kwota dofinansowania na 1 osobę to blisko 20 tysięcy PLN!

Tegoroczne priorytety idealnie wpisują się w potrzeby nowoczesnego przemysłu gwarantując finansowe wsparcie dla:

- stosujących nowe procesy, technologie i narzędzia pracy

- branży motoryzacyjnej

- podnoszących umiejętności cyfrowe

- powracających do pracy / członków rodzin wielodzietnych

- osób po 45 roku życia

- pracodawców zatrudniających cudzoziemców

- zapobiegania sytuacjom kryzysowym w przedsiębiorstwach

- zidentyfikowanych w danym powiecie / województwie zawodów deficytowych.

Nabór wniosków o dofinansowanie prowadzony jest przez właściwe miejscowo Powiatowe Urzędy Pracy.

Każdy PUP indywidualnie wyznacza „swój” termin składania wniosków i ogłasza go na stronie www. Dlatego też warto z wyprzedzeniem przygotować się do złożenia dokumentów – czyli wytypować osoby wpisujące się w priorytety i wybrać dla nich odpowiednie szkolenia. Zachęcamy także do przeanalizowania przygotowanego przez nasz Zespół poradnika JAK WYPEŁNIĆ WNIOSEK KFS. Dzięki tej lekturze wypełnienie wniosku będzie szybkie i proste nawet dla osoby, która robi to po raz pierwszy.

Zatem do dzieła – sprawdzaj na bieżąco ogłoszenia Powiatowego Urzędu Pracy i we wskazanym terminie skontaktuj się z nami, aby prawidłowo wypełnić wniosek.

Pamiętaj – nasza pomoc i doradztwo są bezpłatne, a wiedza i doświadczenie bezcenne!

Zapraszamy!

KRAJOWY FUNDUSZ SZKOLENIOWY 2024 – DOFINANSOWAŃ CZAS START!

W INTEX wiemy jak pozyskać do 20 tys. zł dofinansowania na szkolenia techniczne dla Twojego pracownika. Jeśli chcesz rozwijać swoją kadrę z 80% dofinansowaniem do szkoleń – trafiłeś w dobre miejsce. Sprawdzimy możliwości, wypełnimy wnioski, podpowiemy jak zmaksymalizować Twoje szanse na pozyskanie pełnej puli. Zaufaj nam, znamy się na tym.

Warto już teraz wybrać szkolenia by później tylko czekać na termin przyjmowania wniosków. Nie przejmuj się – jeśli jesteś naszym subskrybentem poinformujemy Cię o terminie naboru w Twoim mieście na czas.

Nie wiesz, które szkolenie z dofinansowaniem wybrać? Wejdź na stronę SZKOLENIA i daj się zainspirować! Nasze propozycje możesz potraktować jako gotowe rozwiązania, albo jako punkt wyjścia do stworzenia własnego programu.

Wiemy, że uzupełnienie wszystkich formalności może być wyzwaniem dlatego też aby wypełnienie wniosku było szybkie i proste, bazując na naszej wiedzy i doświadczeniu opracowaliśmy specjalny poradnik JAK WYPEŁNIĆ WNIOSEK KFS.

Priorytety pisane pod przemysł!

Tegoroczne rozdanie jest dla przedsiębiorstw przemysłowych wyjątkowo korzystne bowiem pula środków wynosi prawie 300 milionów złotych, a same priorytety idealnie wpisują się palące potrzeby sektora. Finansowane jest wsparcie kształcenia dla:

- Stosujących nowe procesy, technologie i narzędzia pracy

- Branży motoryzacyjnej

- Podnoszących umiejętności cyfrowe

- Powracających do pracy / członków rodzin wielodzietnych

- Osób po 45 roku życia

- Pracodawców zatrudniających cudzoziemców

- Zapobiegania sytuacjom kryzysowym w przedsiębiorstwach

- Zidentyfikowanych w danym powiecie / województwie zawodach deficytowych.

Nadal masz pytania?

Umów się na bezpłatną konsultację z naszym ekspertem by dowiedzieć się więcej o tym jak zagrać o pełną pulę!

+48 664 441 925, anowak@intex.com.pl

WinCC Unified – czas poznać możliwości nowego systemu

SIMATIC WinCC Unified to z pewnością przyszłościowy system, dzięki któremu użytkownik może zaimplementować innowacyjne rozwiązania HMI. Jego główne cechy to wydajność, otwartość architektury, dzięki której, w jednym środowisku można przygotować wizualizację dla dedykowanych paneli HMI Unified, stacji PC, ale również CPU 1500 w postaci View of Things, skalowalność tworzonej wizualizacji zapewnia wykorzystanie standardów HTML5, SVG oraz JavaScript, możliwość rozszerzania o własne aplikacje tworzone w językach C#/C++.

Dzięki nowemu podejściu do tworzenia systemów wizualizacji bazujących na WinCC Unified użytkownik zyskuje nieosiągalne dotychczas możliwości nie tylko w zakresie samej wizualizacji i interakcji z HMI, ale także bezpieczeństwa, zdalnego dostępu, integracji z innymi systemami, automatyzacji w zakresie tworzenia systemu i wiele więcej.

Wszystkim zainteresowanym poznaniem możliwości systemu SIMATIC WinCC Unified dedykujemy szkolenie PANELE WINCC UNIFIED TIA. Uczestnikom gwarantujemy szybkie wprowadzenie do nowego systemu i pozyskanie umiejętności pozwalających na tworzenie własnych wizualizacji w tym systemie bądź rozszerzanie już istniejących rozwiązań.

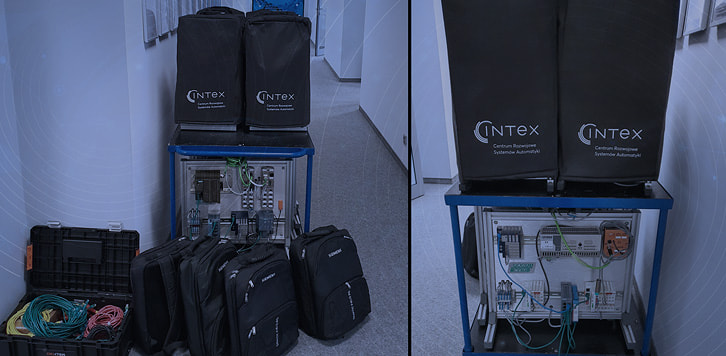

Szkolenia zamknięte – zaoszczędź z nami czas i pieniądze

Wybierz szkolenie i zaproś nas do siebie. Tylko do końca marca 2024 r. OFERTA SPECJALNA – w cenie za 6-osobową grupę 2 kolejne Osoby dodajesz GRATIS!

Na przestrzeni ostatnich lat szkolenia zamknięte organizowane w siedzibie Klienta cieszą się coraz większą popularnością. Pozwalają one zaoszczędzić czas i pieniądze.

Warto zauważyć, że szkolenia realizowane przez nas w siedzibie Klienta w niczym nie odbiegają od kursów realizowanych w naszej siedzibie. Uczestnicy pracują na tych samych, profesjonalnie przygotowanych, indywidualnych stanowiskach szkoleniowych. Korzyścią jest z pewnością jednorodna grupa, a przede wszystkim możliwość dostosowania programu szkolenia do specyfiki wykorzystywanych systemów.

Nasi specjaliści odwiedzili już wiele miejsc w kraju i zagranicą.

Sprzęt spakowany, Trener gotowy do wyjazdu – czekamy na Twoje zaproszenie i … w drogę!

Voucher szkoleniowy INTEX – kupujesz teraz, a wykorzystujesz w dogodnym dla siebie terminie do końca 2024r.

Zostały Ci wolne środki z w tegorocznym budżecie? Nie masz możliwości wykorzystania ich do kończ bieżącego roku? Brakuje Ci czasu na realizację szkolenia?

Nie martw się – już dziś kup voucher szkoleniowy INTEX i zaplanuj edukację pracowników na przyszły rok!

Zakup vouchera jest bardzo prosty:

Skontaktuj się ze swoim Opiekunem i ustal kwotę, jaką chcesz przeznaczyć na ten cel. Poczekaj na ofertę, a po jej otrzymaniu i zaakceptowaniu prześlij do nas zamówienie. Otrzymasz fakturę proforma, a po jej opłaceniu prześlemy Ci voucher w formacie PDF wraz z fakturą kosztową. Voucher możesz wykorzystać na dowolne otwarte lub zamknięte usługi rozwojowe wybrane z naszej aktualnej oferty dostępne do końca 2024 roku.

Szczegółowe informacje i regulamin zakupu vouchera opisane są w Ogólnych Warunkach Umownych dostępnych tutaj